Valor Diferencial

La Comisión Electrotécnica Internacional, más conocida por sus siglas en  inglés: IEC (International Electrotechnical Commission) viene desarrollando una nueva familia de normas. La norma 62443, está basada en los trabajos de ISA99, especificando los requisitos de seguridad ante amenazas externas y sin perder las prestaciones de seguridad funcional de los mismos.

inglés: IEC (International Electrotechnical Commission) viene desarrollando una nueva familia de normas. La norma 62443, está basada en los trabajos de ISA99, especificando los requisitos de seguridad ante amenazas externas y sin perder las prestaciones de seguridad funcional de los mismos.

Uno de los principales objetivos de seguridad de la IEC 62443 es la defensa en profundidad, considerando los requisitos de bajo nivel, y extendiendo la seguridad a otros ámbitos desde los fabricantes hasta los operadores para contemplar las diferentes superficies de ataque.

Su aceptación por la Industria está siendo muy entusiasta, ya que desarrolla una metodología flexible, potente y adaptable a los diferentes objetivos de aplicación, manteniendo su adecuación a las continuas evoluciones de la tecnología y partiendo de una definición exhaustiva de requisitos que facilitan su implementación.

La figura muestra las diferentes partes que componen cada norma, varias aún en fase de desarrollo, pero cabe esperar que queden reconocidas como el estándar de facto para la ciberseguridad como la IEC 61508 lo es para la seguridad funcional. Contemplar todos estos cambios y aglutinar todas las medidas de seguridad hará de IEC 62443 el más relevante estándar de ciberseguridad.

La figura muestra las diferentes partes que componen cada norma, varias aún en fase de desarrollo, pero cabe esperar que queden reconocidas como el estándar de facto para la ciberseguridad como la IEC 61508 lo es para la seguridad funcional. Contemplar todos estos cambios y aglutinar todas las medidas de seguridad hará de IEC 62443 el más relevante estándar de ciberseguridad.

El alcance de aplicación se extiende desde el sistema final de IT, pasando por los diferentes subsistemas y equipos implicados e incluso llegando a nivel de componentes, algo crítico para su aplicación a la nueva industria 4.0 y sus derivaciones de IoT en el ámbito de consumidores finales.

Los activos a proteger se definen en un amplio marco, apto para cada caso específico y alejado del obsoleto entendimiento de robo de información; la IEC 62443 establece los activos y sus capacidades a proteger:

- Autorización

- Disponibilidad

- Confidencialidad

- Acceso

- Integridad

- Autenticación

Los dos aspectos o definiciones más importantes de las medidas presentes a lo largo de la normativa son dos:

- Zonas de seguridad: Grupo de activos físicos o lógicos que comparten requisitos de seguridad comunes. Una zona delimita claramente el conjunto definiendo un borde lógico o físico que separa los componentes internos y los externos.

- Pasarelas: Es un camino de comunicación entre dos zonas de seguridad. Proporciona las funciones de seguridad que permiten a dos zonas comunicarse de forma segura. Toda comunicación entre diferentes zonas ha de realizarse a través de una pasarela.

Esto es importante desde la perspectiva de la seguridad porque al agrupar los activos y comunicarlos por caminos conocidos es más fácil, en la mayoría de las ocasiones, poner medidas de seguridad para asegurar los conductos que asegurar cada uno de los activos de manera independiente

La normativa describe un amplio listado de partida de familias de requisitos técnicos, partiendo de los FR (Requisitos Fundacionales) de nivel 1 hasta requisitos de nivel 3 específicos, y acompañado de referencias vivas a bibliotecas públicas donde se recogen las novedades y últimas informaciones para facilitar la definición correcta de requisitos de ciberseguridad.

Alter Technology – Metodología IEC 62443

Para desarrollar sus servicios de ciberseguridad Alter Technology TÜV NORD S.A.U. ha completado su propia metodología de análisis y aplicación de la IEC 62443, cubriendo todos los requisitos de ciberseguridad necesarios aplicables a entornos industriales y de usuario final. Alter Technology ofrece soluciones extremo a extremo que protegen de forma completa la superficie de ataque, lo que solo es posible con un conocimiento profundo de las necesidades de los servicios industriales, con una visión global y especialización junto con la innovación en ciberseguridad como elementos imprescindibles.

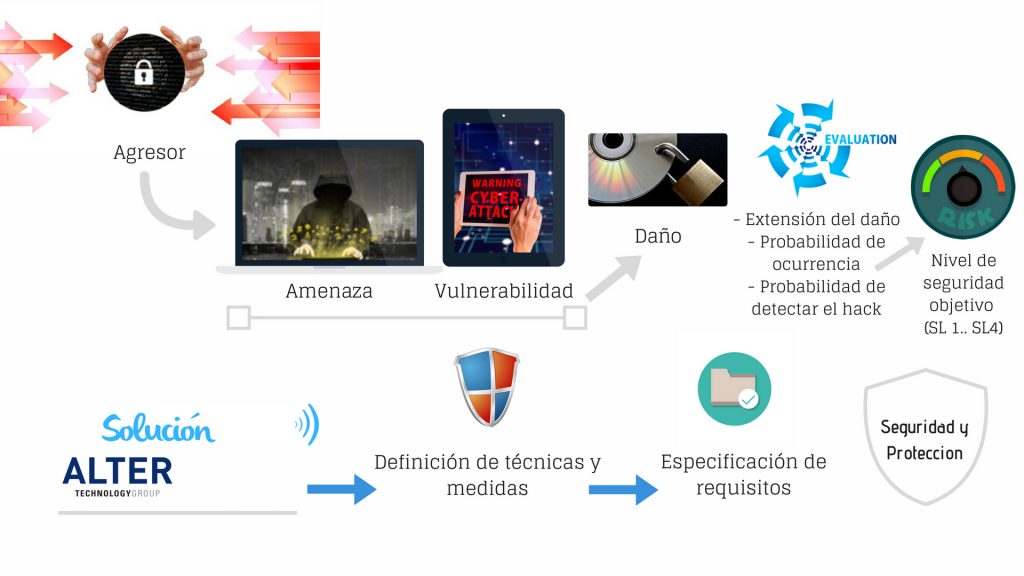

La metodología enfrenta el análisis del sistema o producto bajo estudio, sus vulnerabilidades y activos, con las amenazas y vectores de ataque conocidos, resultando en un balance final del estado de ciberseguridad y planes de contingencia a implementar para obtener los niveles objetivo de ciberseguridad.

Las fases de la metodología son las siguientes:

- Comprensión y desglose del sistema o producto bajo estudio, sus funcionalidades y sus activos más críticos a proteger.

- Análisis de sus vulnerabilidades.

- Segmentación del sistema o producto bajo estudio en zonas de seguridad, identificación de sus puertas de entrada e interacción entre zonas, señalización de los activos a proteger.

- Estudio de los escenarios de ataque externos, identificación de posibles amenazas.

- Cruce de escenario de mi sistema o producto conocido con las opciones de ataques externos. Evaluación del impacto en su seguridad, primeras conclusiones de ciberseguridad de mi sistema.

- Medidas de mitigación y alcance de niveles SL (1-4)

- Inmunidad conducida - 20th mayo 2019

- Ensayos de Transitorios eléctricos - 2nd mayo 2019

- Ensayo Campo de RF radiado - 2nd mayo 2019